Features von Access Governance

Aufschlussreiche Benutzerzugriffs- und Policy-Prüfungen

Treffen fundierter Entscheidungen basierend auf verwertbaren Erkenntnissen

Maximieren Sie die Transparenz, indem Sie den Zugriff basierend auf Benutzern, Anwendungen, Cloud-Ressourcen, Policys und Berechtigungen im gesamten IT- und Infrastruktur-Ökosystem überprüfen. Access Governance vereinfacht den Zertifizierungsprozess und liefert umsetzbare Erkenntnisse, sodass Manager und Administratoren fundierte Entscheidungen über Benutzerzugriffsberechtigungen und Cloud-Infrastruktur-Policys treffen können.

Ereignisbasierte und zeitgesteuerte Mikrozertifizierungen

Policys zur Reduzierung manueller Zertifizierungsprozesse festlegen

Minimieren Sie die für langwierige, regelmäßige Zertifizierungskampagnen erforderlichen Ressourcen durch die Einführung ereignis- und zeitgesteuerter Mikrozertifizierungen. Access Governance ermöglicht Unternehmen die schnelle Durchführung von Mikrozertifizierungen auf der Grundlage von Ereignissen wie internen Stellenwechseln oder der Beurlaubung von Mitarbeitern. Außerdem ermöglicht es die Aktivierung einer kontrollierten Anzahl von Mikrozertifizierungen auf der Grundlage bestimmter Daten wie Projektabschlüsse und Jubiläen. Dadurch wird die Compliance für Zugriffsberechtigungen einfacher verwaltet, und Sie können Schritte ausführen, um überprivilegierten Benutzerzugriff zu entziehen. Außerdem reduziert es den Zeit- und Kostenaufwand für die unternehmensweite Überprüfung von Zugriffsberechtigungen.

Analysegesteuerte Entscheidungen

Setzen Sie Zugriffskontrollen mit aufschlussreichen Analysen durch, die auf Zugriffsberechtigungsmustern im gesamten Unternehmen basieren

Wandeln Sie große Mengen an Identitätsdaten in umsetzbare Erkenntnisse um. Von der Peer-Gruppenanalyse bis zur Erkennung von Ausreißern bieten die auf maschinellem Lernen basierenden Erkenntnisse von Access Governance Risikobewertung und erweiterte Analysen mit vorgeschriebenen Empfehlungen zur Verbesserung des Risikobewusstseins, der Reduzierung manueller Zertifizierungsanstrengungen und der Automatisierung der Zugriffskontrolle und -bereitstellung.

Effiziente Verwaltung „verwaister“ Konten

Minderung von Risiken durch vielseitige Optionen zur Überprüfung, Verknüpfung oder Aufhebung verwaister Konten

Vereinfachen Sie den Verwaltungsprozess für verwaiste Konten in Ihrem Unternehmen, indem Sie sie effizient identifizieren, bewerten und bearbeiten. Verschaffen Sie sich eine detaillierte Kontrolle mit verschiedenen Verwaltungsoptionen, wie z. B. Warnung, Überprüfung, Zuordnung oder Entzug mit regelmäßigen Zugriffsüberprüfungen. Bleiben Sie Sicherheitsbedrohungen und Compliance-Herausforderungen mühelos einen Schritt voraus.

Zentralisierte, unternehmensweite Transparenz

Sofortige Auditierbarkeit von Zugriffstrends und Anspruchsrisiken

Erkennen Sie Sicherheitsrisiken mit den Dashboards „My Directs‘ Access“ und „Enterprisewide Access“. Konsolidieren Sie die Zugriffsdaten Ihrer Organisation in einer Ansicht, die detailliert beschreibt, wer Zugriff auf was hat und wie der Zugriff gewährt wurde. Sicherheitsverantwortliche und -manager können jetzt einen vollständigen Überblick über Benutzerzugriffsmuster erlangen, unabhängig davon, ob sich die Ressource in der Cloud oder On-Premise befindet, Bedrohungen schnell beseitigen und konsistente Compliance sicherstellen.

Intelligente Identitätsattributsteuerung

Erfüllen Sie die individuellen Anforderungen Ihres Unternehmens, indem Sie benutzerdefinierte Identitätsattribute aus Ihrem Governance-System nutzen

Nutzen Sie benutzerdefinierte Attribute wie „Standort“ oder „Mitarbeitertyp“ für mehr Flexibilität bei der Verwaltung regelmäßiger und ereignisbasierter Zugriffsüberprüfungskampagnen. Diese Attribute stammen aus lokalen Oracle Identity Governance-Systemen und ermöglichen es Ihnen, Kampagnen an spezifische Unternehmensanforderungen und Anwendungsfälle anzupassen. Durch die Verwendung benutzerdefinierter Attribute zur Definition aktiver und inaktiver Identitäten können sich Unternehmen effizient an individuelle Governance-Anforderungen anpassen, Prozesse optimieren und die Sicherheit erhöhen.

Einfache Datensynchronisierung

Abrufen von Berechtigungsdaten aus zuverlässigen Quellen zur schnellen Unterstützung der Governance für Cloud- und On-Premises-Umgebungen

Sparen Sie Zeit, indem Sie Daten direkt aus zuverlässigen Quellen wie Microsoft Entra ID, Microsoft SQL Server, Oracle E-Business Suite Human Resources Management System (HRMS), Oracle Fusion Applications, Oracle NetSuite, Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) beziehen oder Access Governance als hybride Lösung neben Oracle Identity Governance 12c ausführen. Beginnen Sie mit der Bereitstellung von Berechtigungsdaten für Zielsysteme, der Verwaltung von Benutzerrechten aus der Cloud, der Durchführung von Überprüfungen des Benutzerzugriffs oder von OCI IAM-Richtlinien und Gruppenmitgliedschaften sowie der Auslösung von Abhilfemaßnahmen für Systeme in der Cloud oder On-Premises.

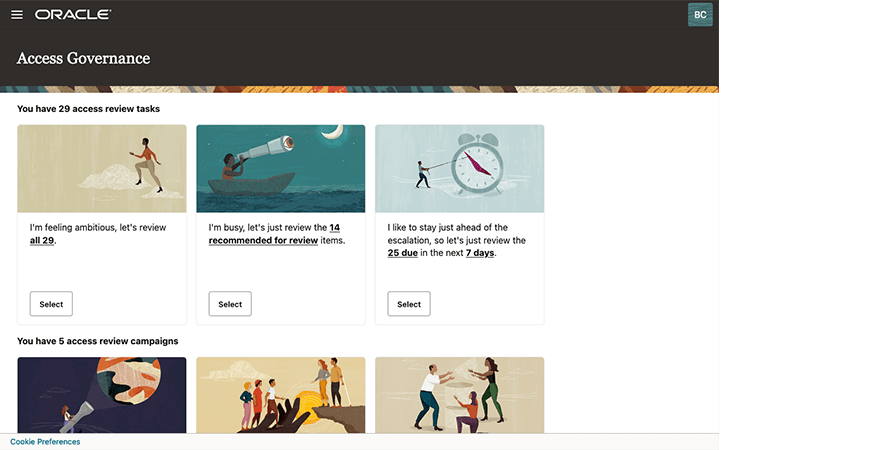

Intuitive Benutzererfahrung

Steigen Sie schneller mit einer vereinfachten Benutzererfahrung und intelligentem Workflow ein

Vereinfachen Sie die Durchführung von Zertifizierungskampagnen mit einer intuitiven Benutzererfahrung, um einen angemessenen und zeitnahen Benutzerzugriff und OCI IAM-Policy-Prüfungen sicherzustellen. Darüber hinaus leitet der intelligente Workflow Benutzer und unterbreitet einfache Vorschläge, um Compliance- und regulatorische Ziele schneller zu erreichen.

Dynamische Zugriffskontrolle

Implementierung dynamischer Identitätssammlungen und Zugriffsbündel für attribut-, richtlinien- und rollenbasierte Zugriffskontrolle

Orchestrieren Sie die Berechtigungen für On-Premises- und Cloud-Anwendungen mit dynamischer Zugriffskontrolle, die attribut-, richtlinien- und rollenbasierte Zugriffskontrolle umfasst. Ermöglichen Sie es den Anwendungseigentümern, maßgeschneiderte Zugriffsbündel zu erstellen, und geben Sie den Geschäftsinhabern die Möglichkeit, die Zugriffsrechte für verschiedene Identitätsbenutzergruppen genau festzulegen. Profitieren Sie von granularen und anpassbaren, jedoch hochgradig automatisierten Zugriffsberechtigungen mit erhöhtem Schutz.

Codefreie Workflowbildung

Optimierung von Zugriffskontrolle und Governance durch codefreie und flexible Workflow-Gestaltung

Erstellen Sie leicht verständliche, codefreie Workflows für Zugriffskontrolle und Governance. Visualisieren und entwerfen Sie lineare oder parallele Workflows und integrieren Sie die Benutzerverwaltung, die Managementkette und die Identitätserfassung nahtlos in den Workflow-Prozess. Die intuitive grafische Workflow-Benutzeroberfläche vereinfacht den Workflow-Prozess für die Zugriffsbereitstellung, Überprüfungen und richtlinien-, attribut- und rollenbasierte Zugriffskontrolle.

Rasche Einführung von Anwendungen

Vereinfachung und Beschleunigung der Einführung heterogener Anwendungen und Systeme mit einem assistentengestützten Ansatz

Beschleunigen Sie die Einführung Ihrer Anwendungen mit einer einfachen Verbindung zu On-Premises- und Cloud-Systemen durch assistentengeleitete Schritte und vereinfachtes Laden von Daten. Verabschieden Sie sich von der Komplexität der Verwaltung und Aktualisierung herkömmlicher IGA-Konnektoren – die Identitätsorchestrierung wird zentral von Oracle Access Governance verwaltet. Die Daten werden nahtlos verwaltet und regelmäßig aktualisiert, sodass eine Datenmigration nicht erforderlich ist.