ميزات إدارة الوصول

وصول المستخدم ومراجعات السياسة بشكل دقيق.

اتخاذ قرارات مدروسة بناءً على رؤى قابلة للتنفيذ

زيادة الرؤية إلى أقصى حد من خلال مراجعة الوصول استنادًا إلى المستخدمين والتطبيقات وموارد السحابة والسياسات والأذونات عبر نظام تكنولوجيا المعلومات والبنية التحتية البيئي. تُبسط إدارة الوصول عملية الاعتماد وتوفَّر رؤى قابلة للتنفيذ حتى يتمكن المديرون والمسؤولون من اتخاذ قرارات مدروسة بشأن أذونات وصول المستخدم وسياسات البنية التحتية للسحابة.

شهادات مُصغرة قائمة على الأحداث وقائمة على الوقت

تعيين السياسات لتقليل عمليات الاعتماد اليدوية

يمكنك تقليل الموارد اللازمة للحملات الدورية الطويلة لإصدار عن طريق تقديم الشهادات المُصغرة القائمة على الأحداث والقائمة على الوقت. تتيح إدارة الوصول للمؤسسات إمكانية تشغيل الشهادات الصغيرة بسرعة استنادًا إلى أحداث مثل تغييرات الوظائف الداخلية أو أذون غياب الموظفين. كما تسمح بتنشيط عدد خاضع للرقابة من الشهادات المُصغرة على أساس تواريخ محددة مثل إكمال المشروعات والاحتفالات السنوية. يُسهل هذا النهج الحفاظ على الامتثال لامتيازات الوصول واتخاذ خطوات لسحب وصول المستخدم للامتيازات الزائدة. كما تقلل الوقت والتكاليف المرتبطة بالتحقق من امتيازات الوصول عبر الشركة.

قرارات قائمة على التحليلات

تنفيذ عناصر التحكم في الوصول من خلال التحليلات الثاقبة القائمة على أنماط أذونات الوصول عبر المؤسسة

حوِّل الكميات الكبيرة من بيانات الهوية إلى رؤى قابلة للتنفيذ. بدءًا من تحليل مجموعة النظراء إلى اكتشاف القيم الشاذة، توفر الرؤى المستندة إلى التعلم الآلي لإدارة الوصول تقييم المخاطر والتحليلات المتقدمة مع توصيات توجيهية للمساعدة في تحسين الوعي بالمخاطر، وتقليل جهود التصديق اليدوية، وأتمتة التحكم في الوصول وتوفيره.

إدارة الحسابات دون صاحب الفعّالة

تخفيف المخاطر من خلال خيارات متعددة لمراجعة الحسابات دون صاحب أو ربطها أو سحبها

يمكنك تبسيط عملية إدارة الحسابات دون صاحب في مؤسستك من خلال تحديد الحسابات دون صاحب وتقييمها ومعالجتها بكفاءة. الحصول على تحكم دقيق بخيارات إدارة متنوعة، مثل التنبيه أو المراجعة أو الربط أو السحب بمراجعات الوصول الدورية. تجنب التهديدات الأمنية وتحديات الامتثال بسهولة.

رؤية مركزية على مستوى المؤسسة

إمكانية المراجعة الفورية لاتجاهات الوصول ومخاطر الاستحقاق

تحديد مخاطر الأمان باستخدام لوحات معلومات الوصول على مستوى المؤسسة والوصول المباشر الخاص بي. تجميع بيانات الوصول الخاصة بمؤسستك في طريقة عرض واحدة توضح تفاصيل الشخص الذي لديه حق الوصول إلى ما الذي تم منحه وطريقة الوصول إليه. يمكن لمالكي ومديري الأمان الآن تحقيق رؤية كاملة لأنماط وصول المستخدم بغض النظر عما إذا كان المورد في السحابة أو في مكان العمل، ومعالجة التهديدات بسرعة والمساعدة على ضمان التوافق المتسق.

عنصر التحكم في سمات الهوية الذكية

تلبية الاحتياجات الفريدة لمؤسستك من خلال تسخير سمات الهوية المُخصصة من نظام الإدارة لديك

استفد من السمات المُخصصة مثل "الموقع" أو "نوع الموظف" للحصول على مزيد من المرونة عند إدارة حملات مراجعة الوصول الدورية والقائمة على الأحداث. تتيح لك هذه السمات، التي يتم الحصول عليها من أنظمة Oracle Identity Governance المحلية تخصيص حملات لتلبية متطلبات المؤسسة وحالات الاستخدام المُحددة. باستخدام سمات مُخصصة لتحديد الهويات النشطة وغير النشطة، يمكن للمؤسسات التكيف بكفاءة لتلبية احتياجات الإدارة الفريدة، وتبسيط العمليات، وتعزيز الأمان.

سهولة مزامنة البيانات

إحضار بيانات التخويل من مصادر موثوقة لدعم حوكمة البيئات السحابية والمحلية بسرعة

توفير الوقت عن طريق سحب البيانات من مصادر موثوقة—مثل Microsoft Entra ID وMicrosoft SQL Server وOracle E-Business Suite Human Resources Management System (HRMS) وOracle Fusion Applications وOracle NetSuite وOracle Cloud Infrastructure Identity and Access Management (OCI IAM)—بشكل مباشر أو عن طريق تشغيل Access Governance بصفته حل مختلط إلى جانب Oracle Identity Governance 12c. بدء تزويد بيانات الاستحقاق بالأنظمة المستهدفة وإدارة امتيازات المستخدم من السحابة وتشغيل وصول المستخدم أو مراجعات سياسة OCI IAM وعضوية المجموعة وتشغيل الإصلاح عبر الأنظمة في السحابة أو في أماكن العمل.

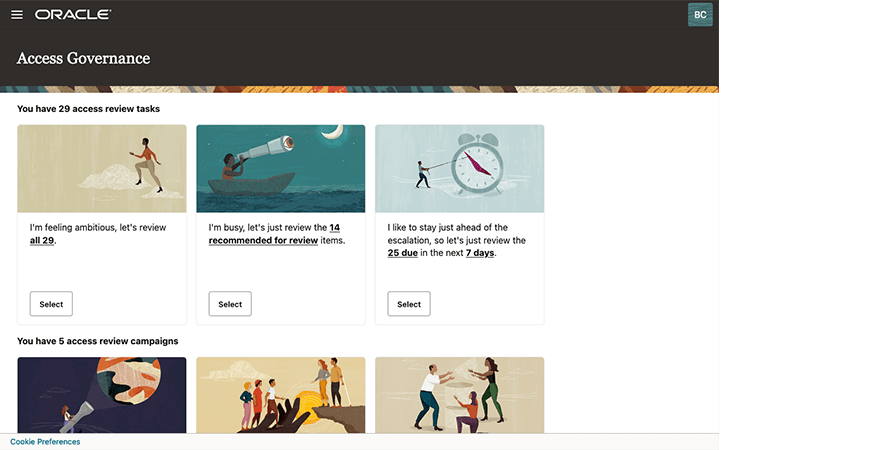

تجربة مستخدم بديهية

الحصول على سرعة أكبر باستخدام تجربة مستخدم مبسطة وسير عمل ذكي

تبسيط تنفيذ حملات الاعتماد من خلال تجربة مستخدم بسيطة للمساعدة في ضمان مراجعات لسياسة وصول مناسبة وفي الوقت المناسب للمستخدم من OCI IAM. بالإضافة إلى ذلك، يوجِّه سير العمل الذكي المستخدمين ويقدِّم اقتراحات مباشرة للمساعدة في تحقيق أهداف التوافق والأهداف التنظيمية بشكل أسرع.

التحكم الديناميكي في الوصول

تنفيذ مجموعات الهوية الديناميكية وحزم الوصول للتحكم في الوصول المستند إلى السمات والأنظمة والأدوار

نسِّق استحقاقات التطبيقات المحلية والسحابية باستخدام التحكم الديناميكي في الوصول، والذي يتميز بالتحكم في الوصول المستند إلى الأدوار والنهج والسمة. تمكين مالكي التطبيق من إنشاء مجموعات الوصول المخصصة وتمكين مالكي الأعمال من تحديد امتيازات الوصول بدقة لمجموعات مستخدمي الهويات. استفد من أذونات الوصول الدقيقة والقابلة للتخصيص والآلية بدرجة كبيرة بفضل الحماية المتزايدة.

تشكيل سير العمل دون تعليمات برمجية

تحسين التحكم في الوصول والحوكمة من خلال تكوين سير عمل مرن وبدون تعليمات برمجية

يمكنك بسهولة إنشاء مهام سير عمل خفيفة الوزن بدون تعليمات برمجية للتحكم في الوصول والحوكمة. قم بتصور سير العمل الخطي أو المتوازي وتصميمه، ودمج إدارة المستخدم وسلسلة الإدارة وجمع الهوية بسلاسة في عملية سير العمل. تعمل واجهة المستخدم الرسومية لسير العمل البديهية على تبسيط عملية سير العمل للوصول إلى الإعداد والمراجعات والتحكم في الوصول المستند إلى السياسة والسمة والدور.

التسجيل السريع للتطبيقات

تبسيط التطبيق وتهيئة الأنظمة غير المتجانسة وتسريعها باستخدام نهج قائم على المعالج.

يمكنك دمج التطبيقات بسرعة مع سهولة الاتصال بالأنظمة المحلية والسحابية من خلال الخطوات المستندة إلى المعالج والتحميل المبسط للبيانات. قل وداعًا لتعقيدات إدارة موصلات IGA التقليدية وترقيتها - تتم إدارة تنسيق الهويات مركزيًا بواسطة حوكمة Oracle Access ويتم إدارة البيانات وتحديثها بشكل دوري بسلاسة، مما يلغي الحاجة إلى ترحيل البيانات.