ميزات توجيه حزم الثقة الصفرية لـ OCI

تعيين سمات الأمان على الموارد الحساسة

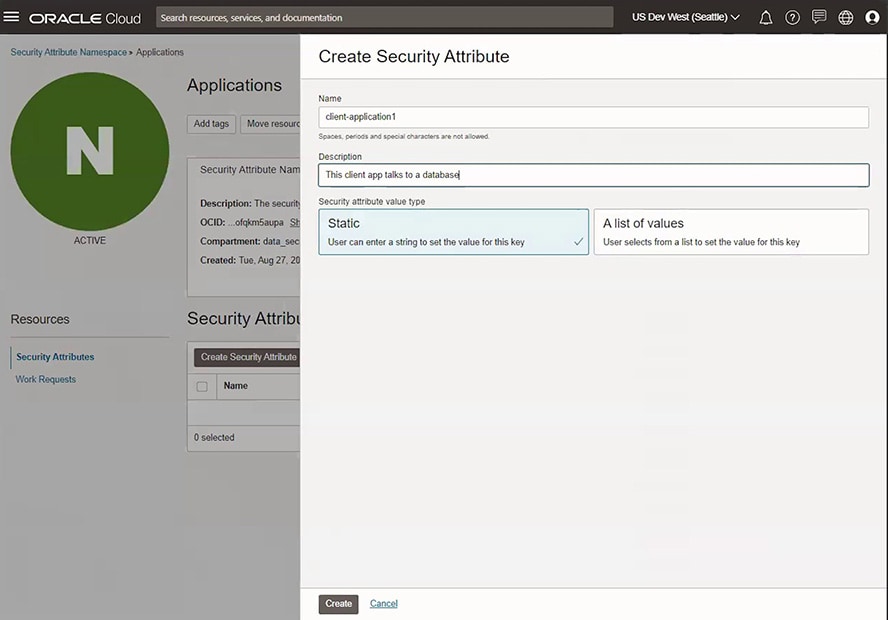

يستخدم توجيه حزم الثقة الصفرية لـ OCI سمات الأمان (بيانات التعريف الأساسية) لتحديد الموارد وتنظيمها. باستخدام OCI ZPR، يمكنك تعيين سمات الأمان إلى موارد OCI مثل قواعد البيانات ومثيلات الحوسبة. بعد ذلك، يمكنك تكوين سياسات OCI ZPR التي تشير إلى سمات الأمان هذه. يتم تطبيق هذه السياسات على مستوى الشبكة، مما يمنع حركة المرور عبر أي مسارات غير مصرح بها.

كتابة سياسات أمان شبكة اللغة الطبيعية

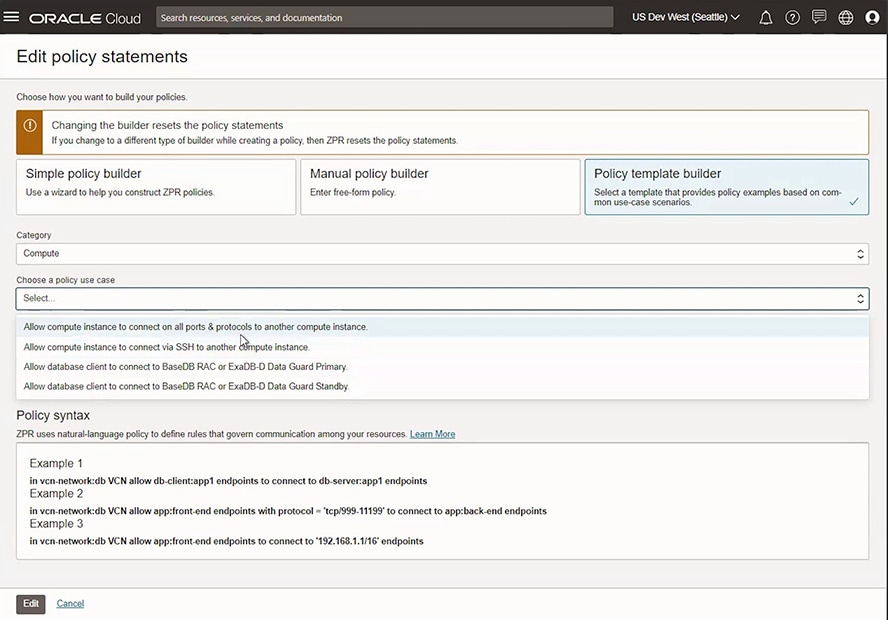

تبسط لغة سياسة OCI ZPR إنشاء قواعد تحدد الموارد المسموح لها بالاتصال. تشير سياسات OCI ZPR إلى بيانات تعريف تتعلق بموارد البيانات المحددة التي يتم الوصول إليها وسمات الأمان التي تحتوي عليها. لا تسمح السياسات سوى بالوصول من منشئ محدد (مثل مثيل حوسبة) إلى مورد بيانات محدد. إذا حاول طلب مُعتمد الوصول إلى المورد خارج هذا المسار المُحدد، فسيفشل الطلب.

على الرغم من أنه قد يتم اختراق قواعد البيانات غير المحمية التي تحتوي على صلاحيات قابلة للتخمين في دقائق، إلا أن سطرًا واحدًا فقط من سياسة OCI ZPR يمكن أن يساعد في منع عرض قاعدة البيانات.

عزل أمان الشبكة عن بنية الشبكة

إن استخدام نهج الأمان التقليدي المستند إلى بنية الشبكة يستغرق وقتًا طويلاً بسبب التعقيد الهائل لتأمين نقاط تكوين الشبكة ومراجعتها. بالإضافة إلى ذلك، يتم نقل مسؤولية تنفيذ سياسات الأمان إلى فِرق الشبكة، التي لا تتوافق أهدافها النموذجية المتمثلة في زمن الوصول المنخفض والتوافر العالي دائمًا مع أهداف الأمان. يساعد توجيه حزمة الثقة الصفرية في OCI على مواجهة هذه التحديات من خلال فصل أمان الشبكة عن بنية الشبكة، مما يتيح لفِرق الأمان كتابة السياسات التي يتم فرضها على طبقة الشبكة. تقلل OCI ZPR التعقيد بشكل كبير، مما يسمح لمسؤولي الشبكة بتشغيل شبكة مسطحة بينما تحمي فِرق الأمان الموارد على النحو المقصود.

تبسيط الامتثال

تساعد OCI ZPR في تسهيل استجابة التدقيق والامتثال من خلال إنشاء سياسات واضحة قائمة على الغرض وسمات أمان مُطبقة على الموارد. بدون OCI ZPR، تطلب فهم الوصول أن يراجع المدققون الشبكات الفرعية؛ وكتل بيانات CIDR؛ وجداول التوجيه؛ ومجموعات الأمان؛ وقوائم ACL للشبكة؛ والقواعد المستندة إلى IP والمنفذ، والبروتوكول؛ وقواعد جدار الحماية التي تحدد قيود الدخول والخروج. تقلل OCI ZPR الجهد المطلوب لتحليل المضيفين والخدمات وفهمها التي يمكن أن تتواصل مع بعضها بعضًا.

يمكن للمدققين الاطمئنان إلى أن سياسات الأمان تنطبق على جميع الموارد المحددة بشكل مناسب، على الرغم من التغييرات في تكوين الشبكة.